FAIL2BAN PERSONNALISE

Pour mettre en place un fail2ban personnalisé il y a plusieurs étapes a suivre.

Les prérequis : - Installer fail2ban - Installer iptables si il ne les pas installer avec fail2ban - Avoir un fichier de log

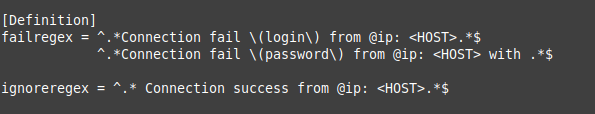

première étape : Ajouté une regex qui permet de lire le fichier de log. Il faudra donc créé un fichier dans le /etc /fail2ban /filter.d / le nom du fichier que vous allez créé pour l’exemple il s’appellera test.conf

Voici le fichier test.conf, dans ce fichier le failregex est les ligne que nous voulons bannir est les ignoreregex sont les lignes qu’on ne souhaite pas prendre en compte.

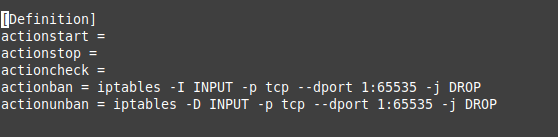

deuxième étape : Configuré le fichier qui va effectué le ban d’un utilisateur

Dans ce fichier le actionban est la règle iptables qui ban tous les port est le actionunban pour annulé la règle de bannissent juste au dessus

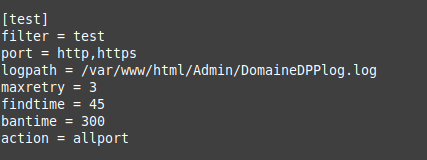

troisième étape : Configuré le jail.conf situé dans /etc /fail2ban /jail.conf

-Le nom du filtre entre est test -le filter est le nom du fichier que nous avons créé dans le filter.d -la ligne port sont les port que l’on veux écouté -le logpath est le chemin du fichier de log que l’on a créé -maxretry le nombre d’essais que l’utilisateur a le droit de faire -findtime le temps d’analyse -bantime est le temps de ban en seconde -action est le nom du fichier pour effectué le ban

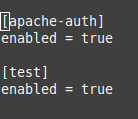

quatrième étape : activé la configuration du jail.conf dans le fichier /etc /fail2ban /jail.d /defaults-debian-conf

Dans ce fichier on active la configuration du jail en ajoutant le nom du jail est la ligne en dessus

cinquième étape : Effectué les test

après la configuration on fait un systemctl restart fail2ban.service pour testé les regex on peux faire cette commande : fail2ban-regex /le /chemin /du /fichier /de log /le /chemin /du /filter,d / le nom de votre filter Cette commande vous permet de voir combien de lignes la regex a trouvé est pour tester voir les ban fail2ban-client status le nom de votre filtre ban fail2ban-client status test